ここ最近、東京や大阪などの大都市圏でスマートフォンの通信が突然「圏外」になり、不審なSMSが届くというトラブルがSNS上で相次いで報告されています。実はこのトラブルの裏にあるのは、不法無線局の疑いがある無線機器との混信。この無線機器は、俗称でしばしば「偽基地局」と呼ばれているものです。

この問題について、総務省は2025年5月2日に注意喚起を行うなどしていますが、実際に何が起こっていて、何をしてはいけないのか、いまいち分かっていない人も少なくないのではないでしょうか。

そこで今回は「偽基地局とは何か」と「接続を避ける自衛策」をご紹介します。

偽基地局が狙う「2G」の脆弱性

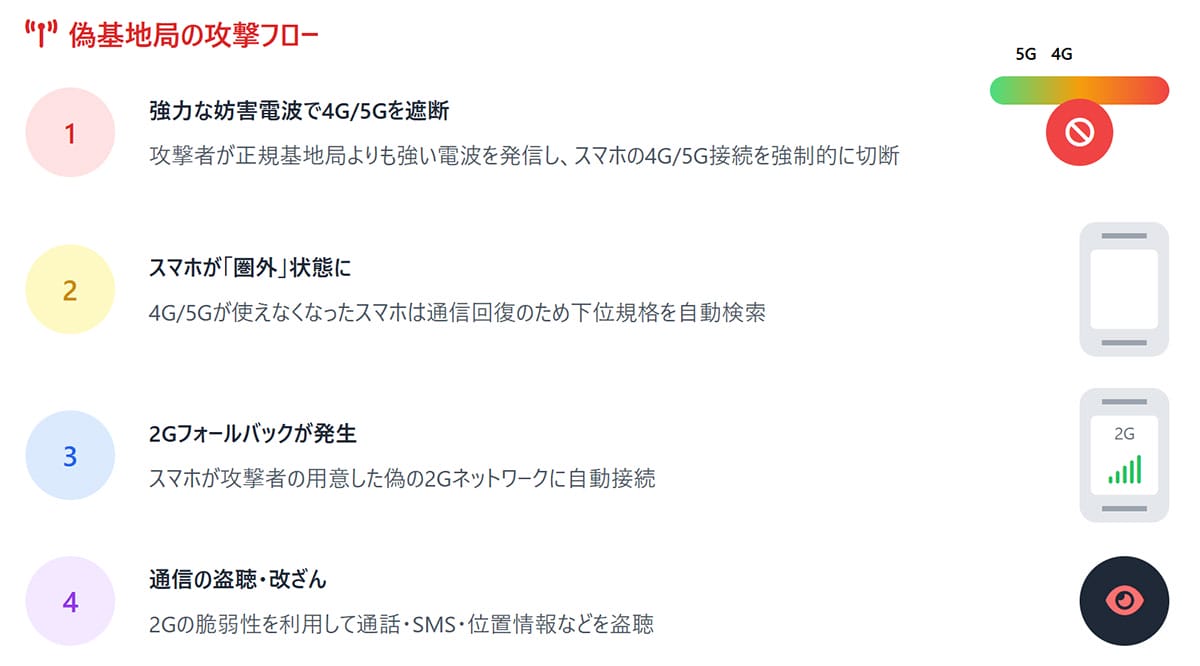

「偽基地局」、別名「IMSIキャッチャー」とは、正規の携帯電話基地局になりすまし、周辺のスマートフォンを強制的に接続させる不正な無線装置です。攻撃者は、正規の基地局よりも強い電波を発信することで、スマホが持っている「最も電波の強い基地局に自動接続する」という性質を悪用します。

この不正な無線装置が狙いを定めているのは、4Gや5Gではなく「2G」です。

偽基地局の攻撃で鍵となるのが「2Gフォールバック」という現象です。攻撃者はまず、強力な妨害電波で周辺の4G/5G通信を遮断し、スマホを意図的に「圏外」の状態にさせます。するとスマホ側は通信を回復しようとし始め、自動的に利用可能な下位の通信規格を探し始め、最終的に攻撃者が用意した偽の2G(GSM)ネットワークに接続してしまいます。

その偽の2Gは、まず認証周りに脆弱性を持ちます。4G/5Gでは端末と基地局が相互に正当性を確認(双方向認証)しますが、2Gでは基地局が端末を認証するのみで、端末側は接続先の基地局が本物かどうかを確認する仕組みがありません。

さらに2Gで使われる暗号化技術は古く、現代の計算能力では簡単に解読可能とされています。これにより、通信内容の盗聴や改ざんが比較的簡単に行えてしまいます。

攻撃者の目的と手口

こうした攻撃は偽基地局を車両に搭載し、深夜などに繁華街を移動しながら行うというケースが報告されています。この手口は、特定の場所に留まらないため発信源の特定が難しく、効率的に多数のターゲットを狙うことができます。主な目的は以下の通りです。

・フィッシング詐欺:銀行やクレジットカード会社を装った偽のSMSを送りつけ、フィッシングサイトへ誘導し、ID、パスワード、個人情報を盗み取る。

・情報収集:端末固有の識別番号であるIMSI(国際移動体加入者識別番号)やIMEI(国際移動体装置識別番号)を収集する。

・通信傍受:暗号化が脆弱な2G通信を介して、通話内容やSMSメッセージを盗聴する。

一部報道によると、実際に都心部で確認された手口は、攻撃後に中国語の詐欺メッセージをSMSで送りつけるというもの。つまり被害者はその地域の住民だけでなく、訪日観光客も含まれることに。外国人も狙う犯罪が国内で展開されている可能性があると言えるでしょう。

政府や関係機関、キャリアの対応について

先述した通り、総務省は2025年5月2日、「不法無線局の疑いのある無線機器」に関する注意喚起を公式に発表しました。この中で、携帯電話が圏外になったり、不審なSMSを受信したりするという事案が発生していることを認め、「関係機関と連携して不法無線局対策に取り組んでまいります」と表明しています。

またドコモ、KDDI、ソフトバンク、楽天モバイルの主要4キャリアも、この問題を把握しており、総務省や捜査機関と連携して対応を進めています。

しかし対応には技術的限界があることも事実であり、ユーザー側の自衛も求められるのが現状と言えるでしょう。スマートフォンが「より強い電波を優先する」という基本設計自体を変えることは困難であり、なおかつ2Gを端末から排することもキャリア側では困難です。国際ローミングなどに対応するため、多くのスマートフォンには今も2Gに接続する機能が残されているためです。機能を完全に無効化するには、メーカー側の対応が必要となります。

たとえば将来的に2Gを排することで「偽基地局問題」が仮に収束するのだとしても、その道のりは長く、当面はユーザー側も問題を認識したうえで接続リスクに自ら対処することも必要です。

今すぐ実践すべき自己防衛策

偽基地局攻撃は「2Gに接続されること」で成立するので、端末の設定で2G通信を無効化することが簡単かつ効果的な対策です。なお、日本国内では2Gサービスはすでに終了しているため、この設定をオフにしても通信に支障はありません。

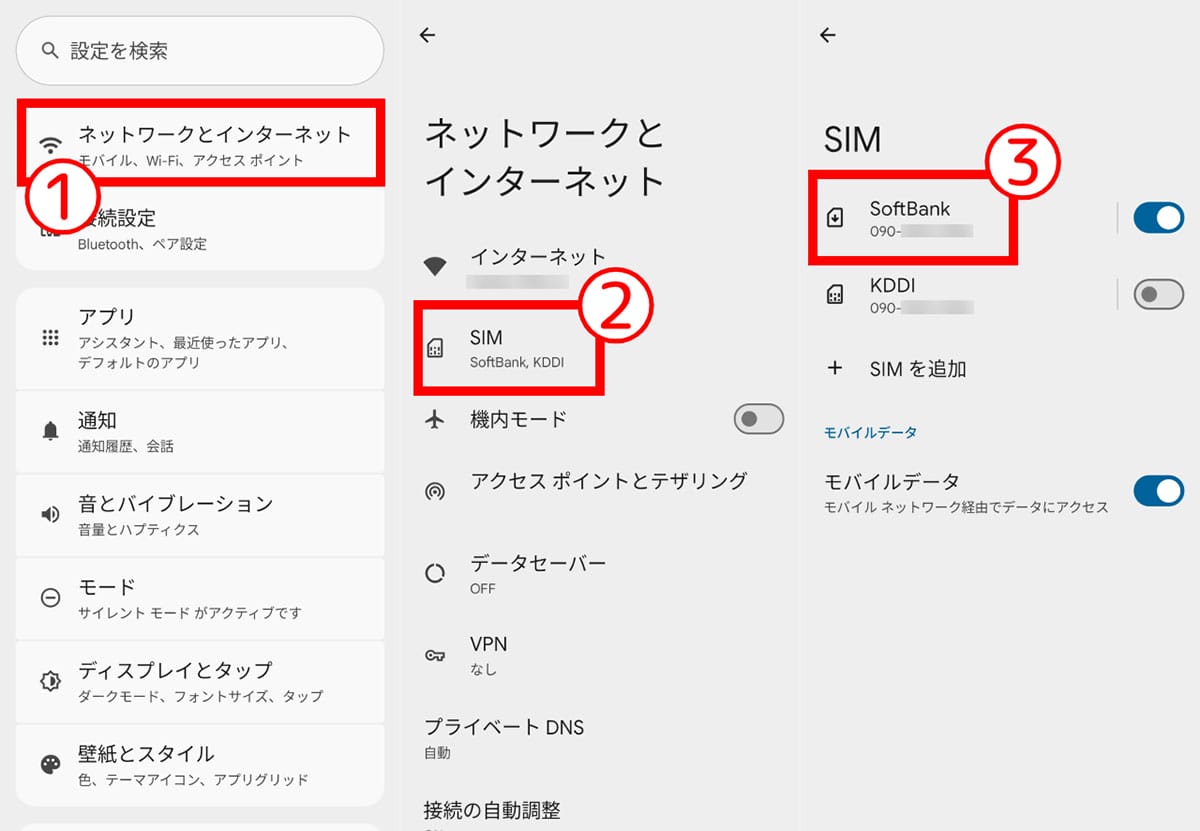

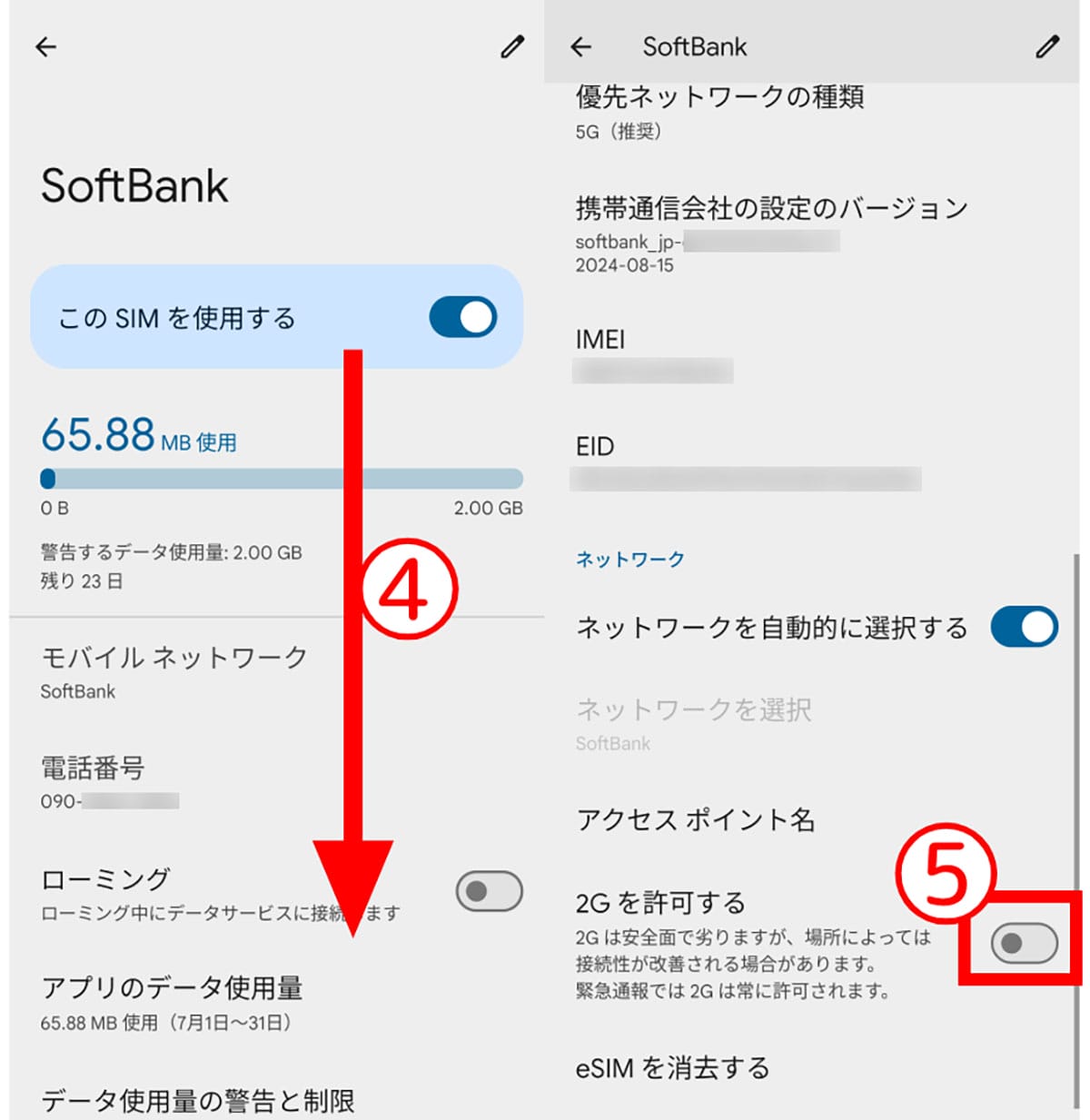

Androidの場合

設定方法は以下の通り。なお、機種やOSによって表示が異なる場合もあります。

なお、この項目がない場合、「優先ネットワークの種類」から「5G/4G/3G」など、2G(GSM)を含まない選択肢を選びましょう。

iPhoneの場合

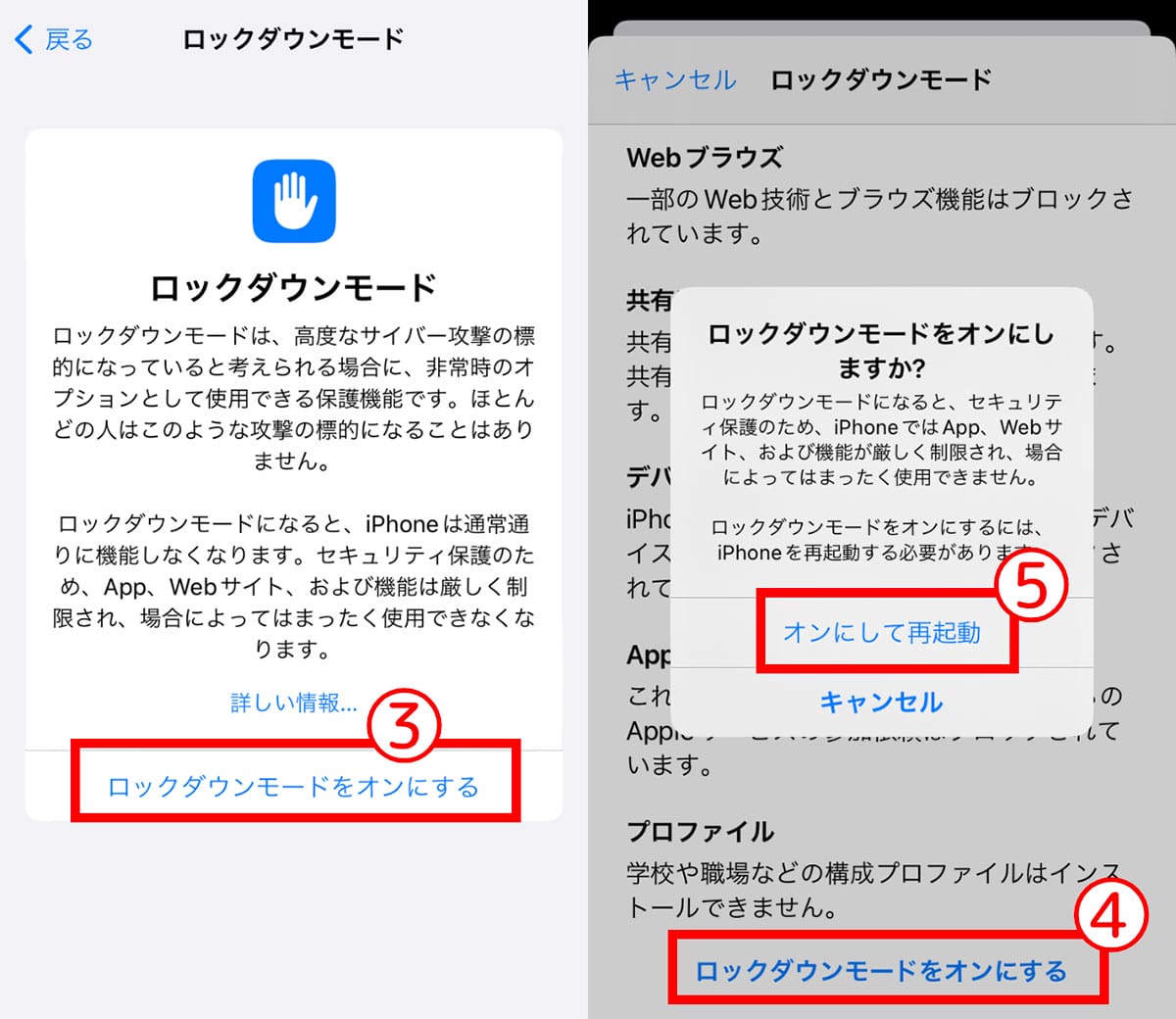

iPhoneの場合、iOS 16から導入されたセキュリティ機能『ロックダウンモード』をオンにすることで2G通信を無効化することができます。

設定方法は以下の通り。

ただし、これはジャーナリストや活動家など、高度な標的型攻撃を受けるリスクが高い人向けの機能であり、一般ユーザーの日常的な利用においては不便さが際立つモードです。

このモードを有効化しない場合、iPhoneユーザーはより細かな自衛が求められます。「SMS内のURLは絶対にタップしない」「不審なSMSは開かない」などの対策を徹底しましょう。